- DAZ.online

- News

- Spektrum

- Erpressungssoftware legt ...

Neuer Angriff

Erpressungssoftware legt Beiersdorf und US-Konzern Merck lahm

Hamburg - 28.06.2017, 14:40 Uhr

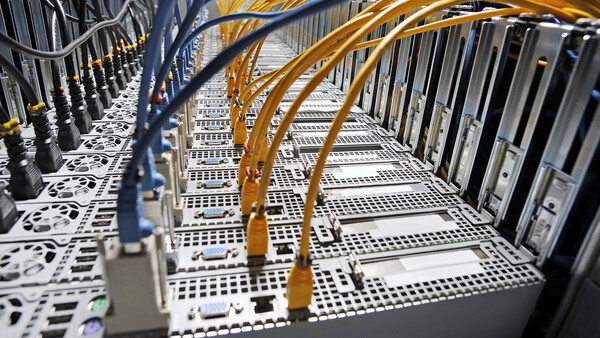

Weltweite Standorte von Beiersdorf sind von dem neuen Computer-Angriff betroffen. (Foto: dpa)

Nur wenige Wochen, nachdem der Erpressungstrojaner „WannaCry“ an einem Tag hunderttausende Computer stilllegte, erfasst ein neuer Angriff nun auch den US-Pharmakonzern Merck oder den Kosmetika-Hersteller Beiersdorf. Wieder war eine einst vom US-Geheimdienst NSA genutzte Windows-Schwachstelle ein Einfallstor.

Nach dem zweiten massiven Angriff mit Erpressungssoftware innerhalb von zwei Monaten kämpfen Firmen rund um den Globus mit den Folgen der Cyber-Attacke. Zu den betroffenen Unternehmen zählen neben der dänischen Reederei Maersk, dem größten russischen Ölproduzenten Rosneft, der französischen Bahn SNCF und dem Lebensmittel-Riesen und Milka-Hersteller Mondelez auch einige Pharmafirmen.

„Wir bestätigen, dass das Computernetzwerk unseres Unternehmens im Zuge eines globalen Hacker-Angriffs kompromittiert wurde“, erklärte der US-Konzern Merck (nicht zu verwechseln mit der Darmstädter Merck KGaA) am gestrigen Dienstagabend. Auch der Kosmetika-Hersteller Beiersdorf ist betroffen, wie eine Sprecherin der „Welt“ bestätigte. Am Mittwochvormittag war die Firma weder per Telefon, Fax noch per E-Mail erreichbar.

Es werde mit Hochdruck daran gearbeitet, die Systeme wieder normal zum Laufen zu bringen, erklärte die Pressesprecherin der Zeitung. Beiersdorf werde die Auswirkungen auf die Kunden und Geschäftspartner so gering wie möglich halten, betonte sie. Die Höhe des entstandenen Schadens sei noch unbekannt.

Besonders hart traf es Unternehmen und Behörden in der Ukraine. An der Ruine des ukrainischen Katastrophen-Atomkraftwerks Tschernobyl musste die Radioaktivität nach dem Ausfall von Windows-Computern manuell gemessen werden. Wichtige technische Systeme der Station funktionierten dort aber normal.

Unterdessen sehen Experten Hinweise darauf, dass die Angreifer eher Chaos anrichten wollten und nicht auf Profit aus waren.

Tausende Angriffe betreffen viele Länder

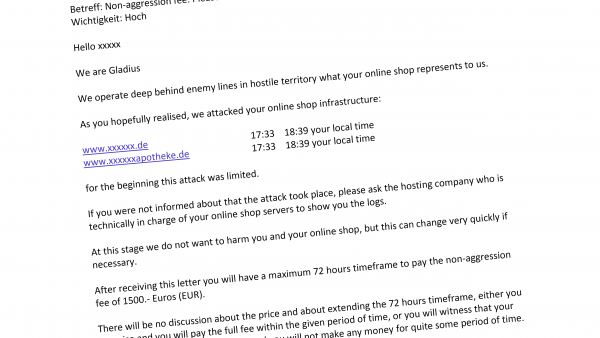

Während Erpressungstrojaner, die Computer verschlüsseln und Lösegeld für die Freischaltung verlangen, ein eingespieltes Geschäftsmodell von Online-Kriminellen sind, war die Bezahlfunktion bei der neuen Attacke äußerst krude gestaltet. Die Angreifer verlangten 300 Dollar in der Cyberwährung Bitcoin. Das Lösegeld sollte auf ein einziges Konto gehen, die zahlenden Opfer sollten sich per E-Mail zu erkennen geben. Nachdem der E-Mail-Anbieter Posteo die genannte Adresse aus dem Verkehr zog, wurde es für die Betroffenen völlig sinnlos, Lösegeld zu zahlen. Bis Mittwochmorgen gingen nur 35 Zahlungen auf dem Bitcoin-Konto ein.

Die russische IT-Sicherheitsfirma Kaspersky verzeichnete allein am Dienstag rund 2000 erfolgreiche Angriffe, die meisten davon in Russland und der Ukraine, aber auch in Deutschland, Polen, Italien, Großbritannien, Frankreich und den USA. Der neue Angriff breitete sich langsamer aus als der „WannaCry“-Trojaner, der binnen eines Tages hunderttausende Computer befiel – aber er zog mehr international agierende Unternehmen in Mitleidenschaft.

IT-Sicherheitsexperten waren sich unterdessen uneins, mit welcher Software sie es diesmal überhaupt zu tun haben. Ersten Erkenntnissen zufolge handelte es sich um eine Version der bereits seit vergangenem Jahr bekannten Erpressungs-Software „Petya“. Kaspersky kam hingegen zu dem Schluss, es sei keine „Petya“-Variante, sondern eine neue Software, die sich nur als „Petya“ tarne.

Der Trojaner habe sich zumindest zum Teil über dieselbe Sicherheitslücke in älterer Windows-Software verbreitet wie auch der im Mai für eine globale Attacke genutzte Erpressungstrojaner „WannaCry“, erklärten die IT-Sicherheitsfirma Symantec und das Bundesamt für Sicherheit in der Informationstechnik (BSI).

In internen Netzen nutze „Petya“ aber zusätzlich ein gängiges Administrationswerkzeug zur Weiterverbreitung aus und könne damit auch Systeme befallen, die auf aktuellem Stand seien, warnte das BSI. Die Windows-Schwachstelle wurde ursprünglich vom US-Abhördienst NSA ausgenutzt. Hacker machten sie im vergangenen Jahr öffentlich. Es gibt zwar schon seit Monaten ein Update, das sie schließt – doch das scheinen viele Firmen noch immer nicht installiert zu haben.

Experten fordern Umdenken bei deutscher Digitalpolitik

Mitte Mai hatte die „WannaCry“-Attacke hunderttausende Windows-Computer in mehr als 150 Ländern infiziert. Betroffen waren damals vor allem Privatpersonen – aber auch Unternehmen wie die Deutsche Bahn und Renault.

Falk Garbsch, der Sprecher des Chaos Computer Clubs, sagte im Inforadio des RBB, der neue Virus setzte nicht nur auf die Sicherheitslücke, die bereits von der NSA ausgenutzt wurde, sondern auch auf andere Lücken. „Das ist der Grund, warum sich dieser Virus auch auf Windows 10-Systemen weiterverbreiten kann, sich durch große Netzwerke fräst und da quasi alles mitnimmt, was er irgendwie runterreißen kann.“ Es reiche im Zweifelsfall aus, dass ein einzelner Rechner in einem Firmennetzwerk infiziert werde.

Garbsch forderte ein Umdenken in der Digitalpolitik. In der vergangenen Woche sei „das Staatstrojaner-Gesetz durch den Bundestag geprügelt“ worden. „Das ist ein Gesetz, das damit spielt, dass Sicherheitslücken durch Staaten geheim gehalten werden. (...) Und das muss aufhören. Solange wir diesem Kurs folgen, solange wir diese IT-Sicherheitspolitik weiter betreiben, dass Staaten Sicherheitslücken horten, müssen wir damit rechnen, dass das regelmäßig passiert.“

0 Kommentare

Das Kommentieren ist aktuell nicht möglich.